Na czym polega podatność CVE-2024-6387

Zidentyfikowano krytyczną podatność w serwerach OpenSSH, oznaczoną jako CVE-2024-6387 i nazywaną „regreSSHion”. Ta luka pozwala na zdalne, nieautoryzowane wykonywanie dowolnego kodu, potencjalnie umożliwiając uzyskanie uprawnień roota na zaatakowanych systemach. Podatność ta dotyczy wersji OpenSSH od 8.5p1 do 9.8p1 oraz wersji wcześniejszych niż 4.4p1, głównie na systemach Linux opartych na glibc (Qualys).

Atakujący mogą wysłać specjalnie przygotowane żądanie do serwera OpenSSH, które powoduje przepełnienie bufora. Przepełnienie to pozwala na nadpisanie sąsiednich obszarów pamięci, w tym wskaźników funkcji lub adresów powrotu. Dzięki temu atakujący mogą przejąć kontrolę nad przebiegiem wykonywania programu i uruchomić dowolny kod z uprawnieniami demona sshd, co często oznacza uprawnienia roota

Wpływ

CVE-2024-6387 ma wysoką wagę, z oceną CVSS na poziomie 8.1. Potencjalne skutki obejmują:

- Poufność: Nieautoryzowany dostęp do wrażliwych danych.

- Integralność: Możliwość modyfikacji lub zniszczenia danych.

- Dostępność: Zakłócenie usług.

Wykrywanie podatności CVE-2024-6387 regreSSHion

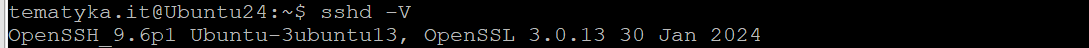

Aby sprawdzić, czy Twój system jest podatny, sprawdź wersję OpenSSH zainstalowaną na serwerach. Możesz użyć następującego polecenia, aby sprawdzić zainstalowaną wersję:

sshd -V

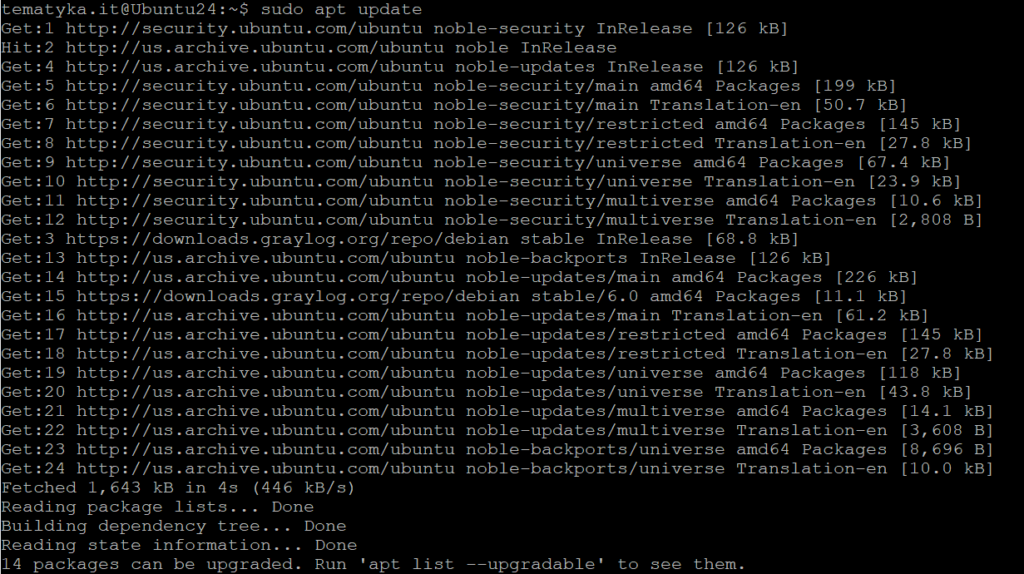

Najskuteczniejszym sposobem na załatanie tej podatności jest zaktualizowanie pakietu OpenSSH do najnowszej wersji. Dla Ubuntu 24.04 i innych wspieranych wersji, możesz zaktualizować OpenSSH za pomocą następujących poleceń:

sudo apt update

sudo apt install openssh-server

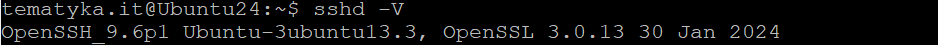

Wersja SSH która nie jest podatna:

Podsumowanie – jak naprawić CVE-2024-6387 regreSSHion

CVE-2024-6387 stanowi poważne zagrożenie dla serwerów OpenSSH. Administratorzy powinni priorytetowo zaktualizować swoje instalacje OpenSSH do najnowszej wersji, aby chronić się przed potencjalnymi atakami. Ciągłe monitorowanie i terminowe stosowanie aktualizacji bezpieczeństwa są kluczowymi praktykami w utrzymaniu integralności i bezpieczeństwa systemów.