Wazuh – architektura systemu cześć 1

Rosnące zagrożenia cybernetyczne wymagają wdrożenia zaawansowanych narzędzi do monitorowania i analizy bezpieczeństwa. Wazuh oferuje kompleksowe rozwiązanie łączące funkcjonalności SIEM (Security Information and Event Management) oraz XDR (Extended Detection and Response). W poprzednim wpisie opisano czym jest Wazuh – darmowy SIEM i XDR. Teraz czas na opisanie dokładnie jak przedstawia się architektura systemu Wazuh.

Kluczowe komponenty Wazuh

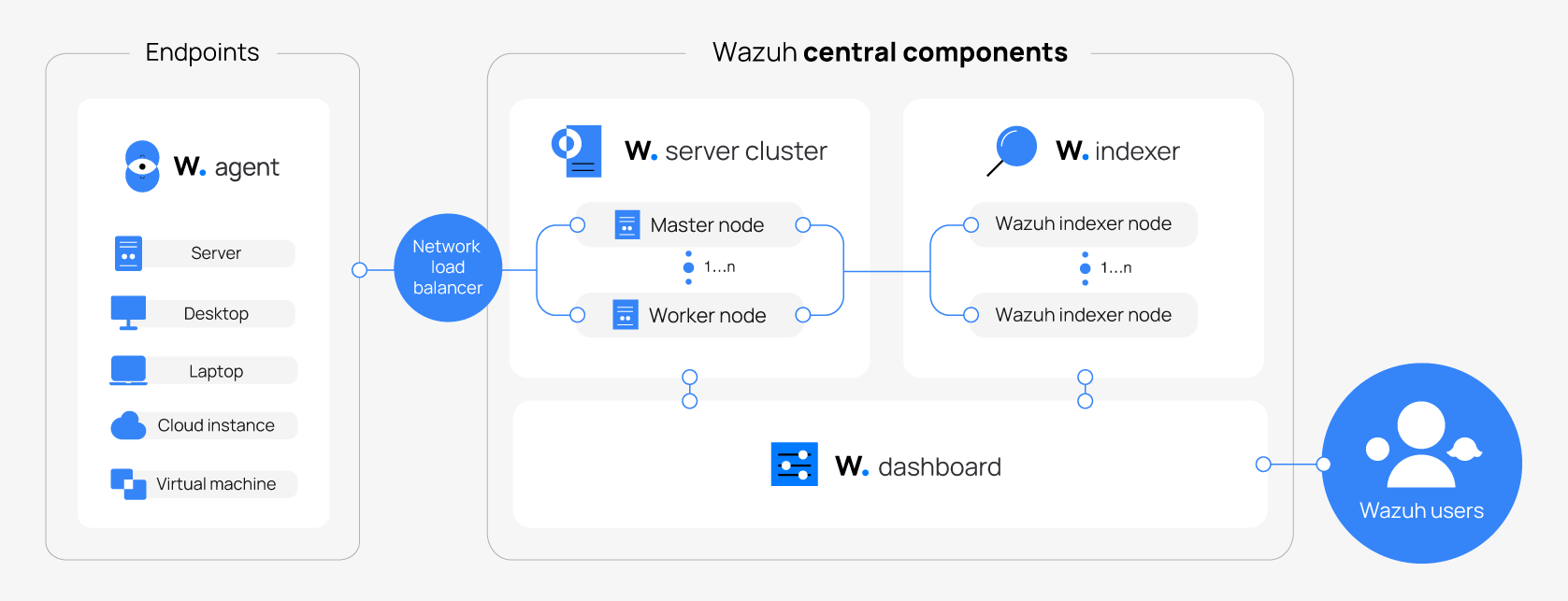

Wazuh wykorzystuje architekturę klient-serwer, składającą się z kilku kluczowych komponentów. Serwer Wazuh zarządza całym systemem, przechowując konfigurację, przetwarzając zdarzenia i generując alerty. Agenci Wazuh instalowani na monitorowanych systemach zbierają dane i przesyłają je do serwera w czasie rzeczywistym. Elastic Stack integruje się z Wazuh, zapewniając zaawansowane możliwości wizualizacji i analizy danych. Kibana oferuje intuicyjny interfejs użytkownika, pozwalający na tworzenie niestandardowych dashboardów i przeprowadzanie szczegółowych analiz. API Wazuh umożliwia integrację z zewnętrznymi systemami i automatyzację procesów bezpieczeństwa.

Wazuh składa się z kilku kluczowych komponentów, które współpracują ze sobą w celu zapewnienia kompleksowej ochrony:

- Agent Wazuh: To oprogramowanie instalowane na monitorowanych systemach. Agent zbiera dane o zdarzeniach i logach, które są następnie przesyłane do serwera Wazuh.

- Serwer Wazuh: Odpowiada za odbieranie danych od agentów, ich analizę oraz generowanie powiadomień o incydentach. Serwer jest również odpowiedzialny za przechowywanie informacji o zdarzeniach.

- Wazuh Indexer: Odpowiada za indeksowanie i przechowywanie zdarzeń. Przechowuje dane w formacie JSON.

- Wazuh Dashbord: Interfejs użytkownika który umożliwia administratorom przeglądanie danych, analizowanie incydentów oraz generowanie raportów. Interfejs ten jest często zintegrowany z Kibana, co pozwala na wizualizację danych w czasie rzeczywistym.

Poniżej bardziej szczegółowo zostaną przedstawione te elementy.

Agent Wazuh

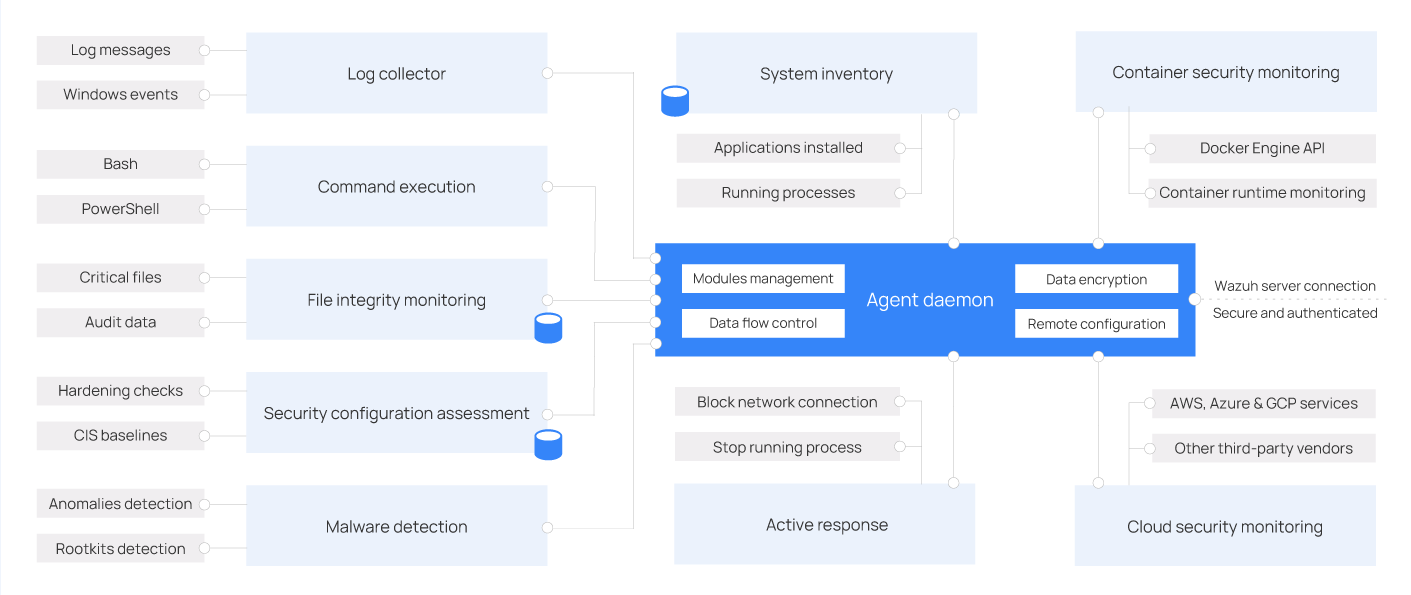

Aby Wazuh mógł realizować swoje funkcje, niezbędne jest zainstalowanie agentów na urządzeniach końcowych. Agenty działają na laptopach, komputerach stacjonarnych, serwerach, instancjach chmurowych czy maszynach wirtualnych, zwiększając ochronę systemów poprzez zapobieganie, wykrywanie i odpowiedź na zagrożenia. Wazuh wspiera różne systemy operacyjne, w tym Linux, Windows, macOS, Solaris oraz AIX, co sprawia, że agenty mogą zabezpieczać różnorodne środowiska.

Agenty Wazuh posiadają modułową architekturę. Każdy moduł pełni określone zadanie – od monitorowania plików, poprzez analizę logów, aż po skanowanie konfiguracji systemu i wykrywanie złośliwego oprogramowania. Elastyczność architektury agentów pozwala użytkownikom konfigurować poszczególne moduły w zależności od potrzeb.

Modułowa budowa agenta pozwala na aktywowanie lub wyłączanie poszczególnych funkcji. Dzięki temu administratorzy mogą dostosować ochronę do wymagań bezpieczeństwa organizacji.

(https://documentation.wazuh.com/current/getting-started/components/wazuh-agent.html)

Funkcjonalności jakie zapewnia agent Wazuh

- Zbieranie logów – Moduł ten gromadzi logi systemowe i aplikacyjne z różnych źródeł, takich jak pliki logów czy dziennik zdarzeń systemu Windows. Obsługuje filtry XPath dla zdarzeń Windows i rozpoznaje złożone formaty logów, np. Linux Audit. Moduł może również wzbogacać logi JSON o dodatkowe metadane.

- Wykonywanie komend – Agent umożliwia cyklicznie wykonywać komendy i przesyłać ich wyniki do serwera Wazuh. Dzięki temu administratorzy mogą monitorować, np. dostępne miejsce na dysku czy listę ostatnich logowań.

- Monitorowanie integralności plików (FIM) – Moduł FIM śledzi zmiany w plikach, takie jak modyfikacje atrybutów, właściciela czy treści plików. Po każdym zdarzeniu system rejestruje szczegóły dotyczące tego, kto i kiedy dokonał zmiany. FIM przechowuje również historię stanu plików, co pozwala na zdalne przeprowadzanie zapytań o ich zmiany.

- Ocena konfiguracji bezpieczeństwa (SCA) – Moduł SCA umożliwia ciągłą ocenę zgodności konfiguracji z wytycznymi, korzystając z gotowych testów zgodnych z wytycznymi CIS (Center for Internet Security). Użytkownicy mogą także tworzyć własne testy zgodności.

- Inwentaryzacja systemu – Agent cyklicznie skanuje system, gromadząc dane, takie jak wersja systemu operacyjnego, lista procesów, zainstalowane aplikacje czy otwarte porty. Wyniki skanów przechowywane są lokalnie, co umożliwia szybkie wyszukiwanie danych.

- Wykrywanie złośliwego oprogramowania – Moduł ten, wykorzystując metodę bezsygnaturową, jest w stanie identyfikować anomalie oraz możliwe oprogramowanie typy rootkit. Wykrywa ukryte procesy, pliki oraz porty, monitorując również systemowe wywołania.

- Aktywna reakcja – Moduł ten uruchamia automatyczne akcje w przypadku wykrycia zagrożenia, np. blokowanie połączenia sieciowego czy zatrzymanie procesu. Użytkownicy mogą tworzyć niestandardowe reakcje, jak skanowanie pliku antywirusem lub przechwytywanie ruchu sieciowego.

Funkcjonalność Wazuh Agent – wsparcie kontenerów i rozwiązań chmurowych

- Monitorowanie kontenerów – Moduł ten integruje się z Docker Engine API, co pozwala na monitorowanie zmian w środowisku kontenerowym. Dzięki niemu Wazuh wykrywa m.in. zmiany konfiguracji sieciowej czy niebezpieczne ustawienia kontenerów.

- Monitorowanie chmury – Moduł ten współpracuje z API dostawców chmury, takich jak Amazon AWS, Microsoft Azure i Google GCP. Monitoruje zmiany w infrastrukturze chmurowej, np. tworzenie nowych użytkowników czy modyfikacje grup zabezpieczeń. Przechwytuje także logi usług chmurowych, co umożliwia pełne monitorowanie środowiska chmurowego.

Podsumowanie Wazuh – architektura systemu cześć 1

W tym wpisie wskazano jakie elementy składają się na architekturę systemu Wazuh. Agent Wazuh to kluczowy element systemu, który zapewnia wielowarstwową ochronę końcówek i środowisk IT. Moduły agentów można dostosować do konkretnych potrzeb, co sprawia, że Wazuh to elastyczne i potężne narzędzie ochrony. W kolejnych wpisach przedstawione zostaną kolejne komponenty systemu.